El apartado «The Role of Risk Assessment in Security Testing» que se encuentra en el programa de estudios ISTQB-CT-SEC_Syllabus_v1.0_2016, explica el uso y la importancia de las evaluaciones de los riesgos dentro del contexto de pruebas de seguridad. A continuación, me ocupo de describir su alcance conceptual:

- Base de las pruebas de seguridad:

- Las pruebas de seguridad están fundamentadas en riesgos de seguridad previamente identificados mediante evaluaciones de riesgos.

- Los objetivos de estas pruebas son diseñados y planificados basándose en esos riesgos, lo que permite alinear las pruebas con las necesidades específicas del negocio.

- Definición de riesgo:

- Un riesgo es entendido como la medida en la que una entidad puede ser amenazada por un evento o circunstancia, en función de:

- Los impactos adversos que surgirían si el evento ocurre.

- La probabilidad de ocurrencia del evento.

- Un riesgo es entendido como la medida en la que una entidad puede ser amenazada por un evento o circunstancia, en función de:

- Beneficios de las evaluaciones de riesgos:

- Identificar áreas y activos críticos que pueden estar en riesgo.

- Estimar la magnitud de cada riesgo, proporcionando información esencial para priorizar las pruebas en áreas de mayor exposición.

- Permitir que las pruebas se enfoquen en áreas de alto impacto para maximizar su efectividad.

- Dinámica y actualización de las evaluaciones de riesgos:

- Las evaluaciones reflejan un análisis en un momento específico, basándose en información limitada. Por ello, es esencial actualizarlas periódicamente para adaptarse a nuevas amenazas emergentes.

- Las organizaciones pueden realizar evaluaciones de riesgos de seguridad en intervalos regulares (por ejemplo, cada tres a seis meses o anualmente).

- Limitaciones y consideraciones:

- La efectividad de las evaluaciones puede verse afectada por:

- Conocimientos insuficientes de los participantes.

- Suposiciones erróneas o falta de detalles.

- Para minimizar estos problemas, se recomienda:

- Utilizar metodologías establecidas, como las propuestas por el NIST 800-30.

- Involucrar a una variedad de personas para obtener perspectivas diversas.

- La efectividad de las evaluaciones puede verse afectada por:

- Alineación con los objetivos de negocio:

- Las evaluaciones permiten priorizar las pruebas de seguridad para que estas respalden los objetivos de seguridad del negocio, protegiendo tanto los activos como los intereses de las partes afectadas.

Esta sección enfatiza la evaluación de riesgos como una herramienta vital para dirigir y optimizar los esfuerzos en pruebas de seguridad, asegurando que estas se enfoquen en proteger los aspectos más críticos para la organización.

La evaluación de riesgos en las pruebas de seguridad sigue siendo un componente esencial en la protección de sistemas y datos. En 2024, se han observado avances significativos en este ámbito, destacando los siguientes aspectos:

- Integración de Inteligencia Artificial (IA) y Aprendizaje Automático (AA):

- Las herramientas de evaluación de riesgos están incorporando IA y AA para analizar grandes volúmenes de datos y detectar patrones de amenazas emergentes. Esta integración permite una identificación más rápida y precisa de riesgos potenciales.

- Enfoque en la Resiliencia Operativa Digital:

- La implementación del Reglamento de Resiliencia Operativa Digital (DORA) en la Unión Europea ha impulsado a las organizaciones a fortalecer sus evaluaciones de riesgos, especialmente en el sector financiero. DORA exige una supervisión más estricta y evaluaciones regulares de riesgos, incluyendo a proveedores externos, para garantizar la continuidad operativa frente a ciberamenazas. Cinco Días

- Actualización de Normativas y Estándares:

- Se han revisado y actualizado estándares internacionales, como la ISO 27001, para reflejar las nuevas realidades del panorama de amenazas. Estas actualizaciones enfatizan la necesidad de evaluaciones de riesgos más dinámicas y adaptativas.

- Adopción de Metodologías Ágiles:

- Las organizaciones están incorporando metodologías ágiles en sus evaluaciones de riesgos, permitiendo una respuesta más rápida y flexible ante amenazas cambiantes. Este enfoque facilita la integración continua de medidas de seguridad durante el desarrollo de software y operaciones.

- Énfasis en la Ciberseguridad de la Cadena de Suministro:

- Reconociendo que las vulnerabilidades pueden originarse en proveedores y socios, las evaluaciones de riesgos ahora incluyen análisis exhaustivos de la cadena de suministro para identificar y mitigar posibles puntos débiles.

Estos desarrollos reflejan una evolución en las prácticas de evaluación de riesgos, adaptándose a un entorno de amenazas cada vez más complejo y sofisticado.

Algunas consideraciones complementarias

(a) Referencias en ISTQB CTFL v4.0

Las técnicas generales de gestión de riesgos se describen en ISTQB CTFL v4.0.

Capítulo 5. Gestión de Riesgos

5.2.1. Definición del riesgo y atributos del riesgo.

5.2.2. Riesgos de Proyecto y Riesgos de Producto.

5.2.3. Análisis de Riesgos de Producto.

5.2.4. Control de Riesgos de Producto.

Traigo a cuento estas referencias para entender la importancia que tiene estudiar y certificarse en este primer programa de estudios que nos «abre el camino» para seguir avanzando en nuestra área.

Debemos tener muy en claro la diferencia entre los dos tipos de riesgos (5.2.2.).

(b) Referencia en Jira Software

Si el equipo al cual perteneces tiene implementado Jira Software, los riesgos se pueden conducir a través de la herramienta.

(c) Risk-Based Testing (RBT)

Xray se puede integrar a Jira Software y de esta manera conducir el testing basado en riesgos.

Las Pruebas Basadas en Riesgos (RBT) se basan en la Gestión de Riesgos, por lo que se aplican los mismos conceptos y principios, es así que mediante este tipo de herramientas como puede ser Xray, logramos «aterrizar» todos estos conceptos en el plano práctico para llevarlos a casos de prueba, suite de casos de prueba y finalmente planes de prueba que serán ejecutados.

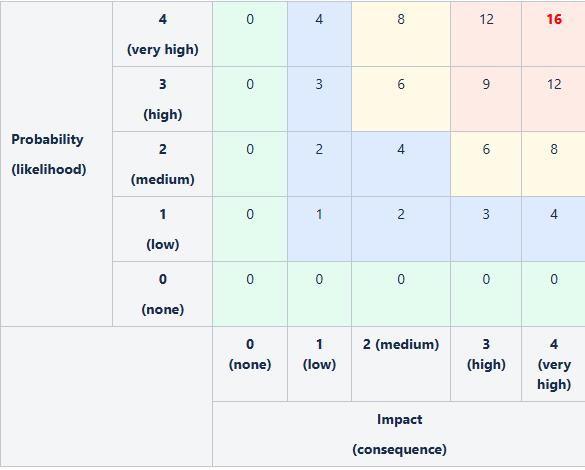

Ejemplo de matriz de riesgo con los niveles de riesgo calculados.

Según la norma ISO 31000, corresponde al «proceso de comparación de los resultados del análisis de riesgos con los criterios de riesgo para determinar si el riesgo y/o su magnitud son aceptables o tolerables. La evaluación del riesgo ayuda en la decisión sobre el tratamiento del riesgo».

Esta norma fue publicada en 2018 por la Organización Internacional de Normalización (ISO).

Esta norma permite identificar, analizar, evaluar, tratar, supervisar y comunicar los riesgos, aplicable en la planificación, las operaciones de gestión y los procesos de comunicación.

(d) Ejemplo de Casos de Prueba vinculados con seguridad

Historia de Usuario y Escenarios

| Historia de Usuario |

|---|

| Como usuario del sistema, |

| Quiero que mis datos de inicio de sesión estén protegidos, |

| Para evitar el acceso no autorizado a mi cuenta. |

| Escenario | Título | Descripción |

|---|---|---|

| 1 | Autenticación exitosa con credenciales válidas | Cuando un usuario registrado ingresa su nombre de usuario y contraseña correctamente, se le concede acceso a su cuenta y el evento se registra en el sistema de auditoría. |

| 2 | Bloqueo tras múltiples intentos fallidos de inicio de sesión | Si un atacante realiza tres intentos fallidos consecutivos, al cuarto intento el sistema bloquea la cuenta temporalmente por 15 minutos y registra los intentos fallidos. |

| 3 | Notificación de actividad inusual | Si un usuario inicia sesión desde una ubicación o dispositivo no reconocido, el sistema envía una notificación al correo registrado y solicita verificar la actividad. |

Casos de Prueba en Gherkin

| Escenario | Caso de prueba | Gherkin |

|---|---|---|

| Escenario 1: Autenticación exitosa con credenciales válidas | Happy Path | Dado que un usuario registrado ingresa su nombre de usuario y contraseña correctamente Cuando intenta iniciar sesión en el sistema Entonces se le concede acceso a su cuenta y el evento se registra en el sistema de auditoría |

| Credenciales inválidas | Dado que un usuario registrado ingresa un nombre de usuario válido y una contraseña incorrecta Cuando intenta iniciar sesión en el sistema Entonces el acceso es denegado y se registra un evento de intento fallido en el sistema de auditoría | |

| Escenario 2: Bloqueo tras múltiples intentos fallidos de inicio de sesión | Happy Path | Dado que un atacante ha realizado tres intentos fallidos consecutivos Cuando intenta un cuarto inicio de sesión Entonces el sistema bloquea la cuenta temporalmente por 15 minutos y se registran los intentos fallidos en el sistema de auditoría |

| Intentos fallidos no consecutivos | Dado que un usuario ha realizado dos intentos fallidos consecutivos y realiza un inicio de sesión exitoso Cuando vuelve a fallar en un intento de inicio de sesión Entonces la cuenta no se bloquea y el intento fallido se registra en el sistema de auditoría | |

| Escenario 3: Notificación de actividad inusual | Happy Path | Dado que un usuario inicia sesión desde una ubicación no reconocida Cuando el sistema detecta la actividad Entonces se envía una notificación al correo electrónico registrado del usuario y se solicita verificar la actividad para continuar utilizando la cuenta |

| Verificación fallida | Dado que un usuario inicia sesión desde una ubicación no reconocida y el sistema envía una notificación Cuando el usuario no verifica la actividad en un plazo de 15 minutos Entonces el sistema bloquea temporalmente la cuenta And se registra la actividad sospechosa en el sistema de auditoría |

(e) Otro ejemplo de casos de prueba basados en riesgos

Historia de Usuario

| Historia de Usuario |

|---|

| Como cliente del sitio web de paquetes turísticos, |

| Quiero realizar la compra de un paquete turístico de manera segura, |

| Para evitar riesgos de fraude, pérdida de datos personales o transacciones no autorizadas. |

Escenarios

| Escenario | Título | Descripción |

|---|---|---|

| 1 | Compra exitosa de un paquete turístico | Un cliente registrado selecciona un paquete, ingresa datos personales y de pago correctamente, confirma la compra y recibe la confirmación y un recibo digital. |

| 2 | Prevención de fraude por uso de tarjeta robada | Si se detectan patrones sospechosos (como ubicación diferente o intentos fallidos), la transacción se rechaza, se notifica al cliente y se registra el evento. |

| 3 | Protección de datos personales durante la compra | Los datos personales y de pago ingresados son cifrados, la conexión está protegida con HTTPS y los datos sensibles se almacenan según normativas de protección de datos. |

| 4 | Reintento tras fallo en el proceso de pago | Ante un error técnico o de red, el cliente puede reintentar la transacción dentro de 10 minutos, evitando duplicaciones accidentales y registrando cada intento. |

| 5 | Cancelación y reembolso según políticas del sitio | Si la cancelación es solicitada dentro del período permitido, el sistema procesa el reembolso automáticamente y envía una confirmación al cliente. |

Casos de Prueba

| Escenario | Caso de prueba | Gherkin |

|---|---|---|

| 1 | Compra exitosa | Dado que un cliente registrado selecciona un paquete turístico disponible Cuando ingresa sus datos personales y de pago correctamente y confirma la compra Entonces el sistema procesa la transacción And muestra la confirmación y recibo |

| Datos de pago inválidos | Dado que un cliente registrado selecciona un paquete turístico disponible Cuando ingresa datos de pago inválidos y confirma la compra Entonces el sistema rechaza la transacción And muestra un mensaje de error | |

| 2 | Prevención de fraude | Dado que un cliente intenta realizar una compra desde una ubicación no reconocida y el sistema detecta actividad sospechosa Cuando el cliente ingresa información de tarjeta de crédito Entonces el sistema rechaza la transacción |

| Notificación de fraude | Dado que un cliente intenta realizar una compra y el sistema detecta patrones sospechosos Cuando la transacción es rechazada Entonces el sistema notifica al cliente sobre la actividad sospechosa | |

| 3 | Protección de datos | Dado que un cliente ingresa datos personales y de pago Cuando el sistema transmite la información Entonces los datos deben cifrarse antes de su transmisión y la conexión debe estar protegida por HTTPS |

| Almacenamiento seguro | Dado que un cliente completa una compra Cuando el sistema guarda datos sensibles Entonces debe cumplir con las normativas locales de protección de datos | |

| 4 | Reintento exitoso | Dado que un cliente intenta realizar un pago y ocurre un error técnico Cuando intenta reintentar la transacción dentro de los 10 minutos permitidos Entonces el sistema procesa el pago sin duplicaciones |

| Límite de reintentos | Dado que un cliente intenta realizar un pago y ocurre un error técnico Cuando intenta reintentar fuera de los 10 minutos permitidos Entonces el sistema rechaza el reintento y muestra un mensaje | |

| 5 | Cancelación válida | Dado que un cliente solicita la cancelación de un paquete comprado dentro del período permitido Cuando el sistema procesa la solicitud Entonces el reembolso se genera automáticamente y se envía una confirmación al cliente |

| Cancelación no válida | Dado que un cliente solicita la cancelación fuera del período permitido Cuando el sistema procesa la solicitud Entonces el sistema rechaza la solicitud y muestra un mensaje con las políticas de cancelación |

Reflexionando un poco…

Debemos capacitarnos continuamente en nuestra área para poder entender las nuevas problemáticas que se van originando a partir de las nuevas tecnologías que van surgiendo, y estar capacitados para afrontar los nuevos desafíos y porque no, nuevas oportunidades. El testing basado en riesgos y el testing de seguridad son conceptos que están definidos desde hace muchos años y forman parte de los programas de estudios del ISTQB. Ahora bien, además de los riesgos de proyecto y de producto que puedas detectar en tus proyectos, con la aparición de la inteligencia artificial y el aumento de la ciberdelincuencia, nos estamos enfrentando a nuevos paradigmas y territorios que se están explorando actualmente, razón por lo cual todas estas situaciones nos obligan a preparanos y a seguir mejorando nuestro perfil profesional.

Espero que el contenido de este artículo te sirva y muchas gracias por seguirme por aquí y por LinkedIn.